Если вам интересно как быстро настроить DMARC в сервисе Estismail - читайте короткую инструкцию.

Технология DMARC (Domain-based Message Authentication, Reporting and Conformance) стоит на страже репутации отправителя. Вместе с SPF, DKIM, ADSP она защищает ваших клиентов, ваш бренд и сотрудников от фишинговых атак и спуфинга. Несмотря на обилие сложных слов в определении, настроить DMARC можно самостоятельно – всего за несколько минут. Рассказываем, как это сделать.

SPF и DKIM подпись не гарантируют 100% защиты от мошенников. Даже если все прописано верно, не исключено, что оригинальные перенаправленные мейлы будут хорошо обработаны или идентификация отправителя пройдет без сучка и задоринки. Также нередки случаи, когда отчет о сбоях в доставке отправителю не приходил. В общем, технология не совершенна.

Для того чтобы усилить оборонительную способность SPF и DKIM, был внедрен DMARC. Он задает стандарт проверки входящей почты, если сообщения не прошли фейс-контроль по SPF или DKIM.

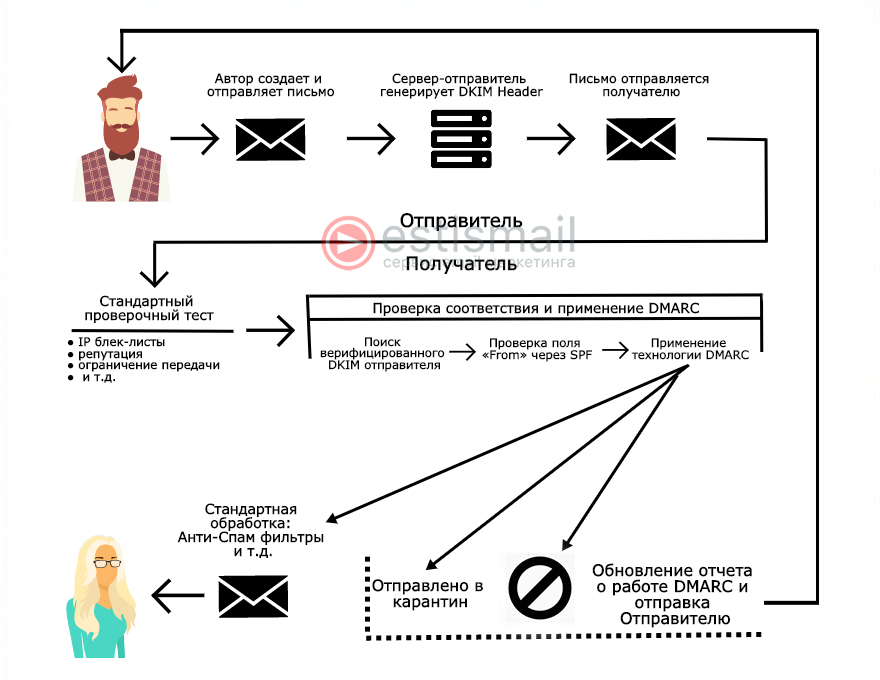

Вот как выглядит работа DMARC и весь процесс распознавания отправителя:

Ориентируясь на него, DMARC сопоставляет, насколько домен отправителя соответствует записи в DNS DMARC вступает в бой после подписи всех сообщений DKIM-ключом и обновления SPF. Его основной партнер – поле «From». Если совпадение 100%-ное, письмо отправляется во «Входящие». Если есть сомнения или записи не соответствует друг другу – сообщение идет в спам, а рейтинг отравителя снижается.

Безусловно, это упрощенная модель работы DMARC. Если хочется познать весь дзен этого вопроса – добро пожаловать в мир стандартов и технической документации

Впервые DMARC для защиты входящей почты был использован в Gmail. За ним подтянулись и другие почтовые сервисы и социальные сети, предусматривающие обмен сообщениями: Facebook, PayPal, Yahoo, Mail.ru, LinkedIn и др. Не так давно, все эти гиганты, объединились с Bank of America и компанией Return Path и разработали открытую публичную спецификацию использования DMARC, которая вместе со стандартом IEFT определяет правила работы записи

Для примера мы взяли адрес: dmarc@example.com

Что понадобиться:

Настроенная доменная запись в DNS-настройках;

Прописанная DKIM-подпись;

Настроенная SPF –запись;

Стандартная DMARC – запись для нее выглядит так:

_dmarc.example.com IN TXT “v=DMARC1; p=none”, где

example.com – основной домен;

p = - политика;

none – не принимать никаких действий, т.е. решение принимает почтовый сервис.

Это самая простая DMARC – запись, составленная для одного домена. Она идеально подходит тем, кому DMARC нужен для галочки, а не для того, чтобы почта доходила до получателя.

Теперь немножко посложнее - для тех, кому важен результат. Простую DMARC – запись под определенный домен, которая будет генерировать отчеты, можно сделать двумя способами:

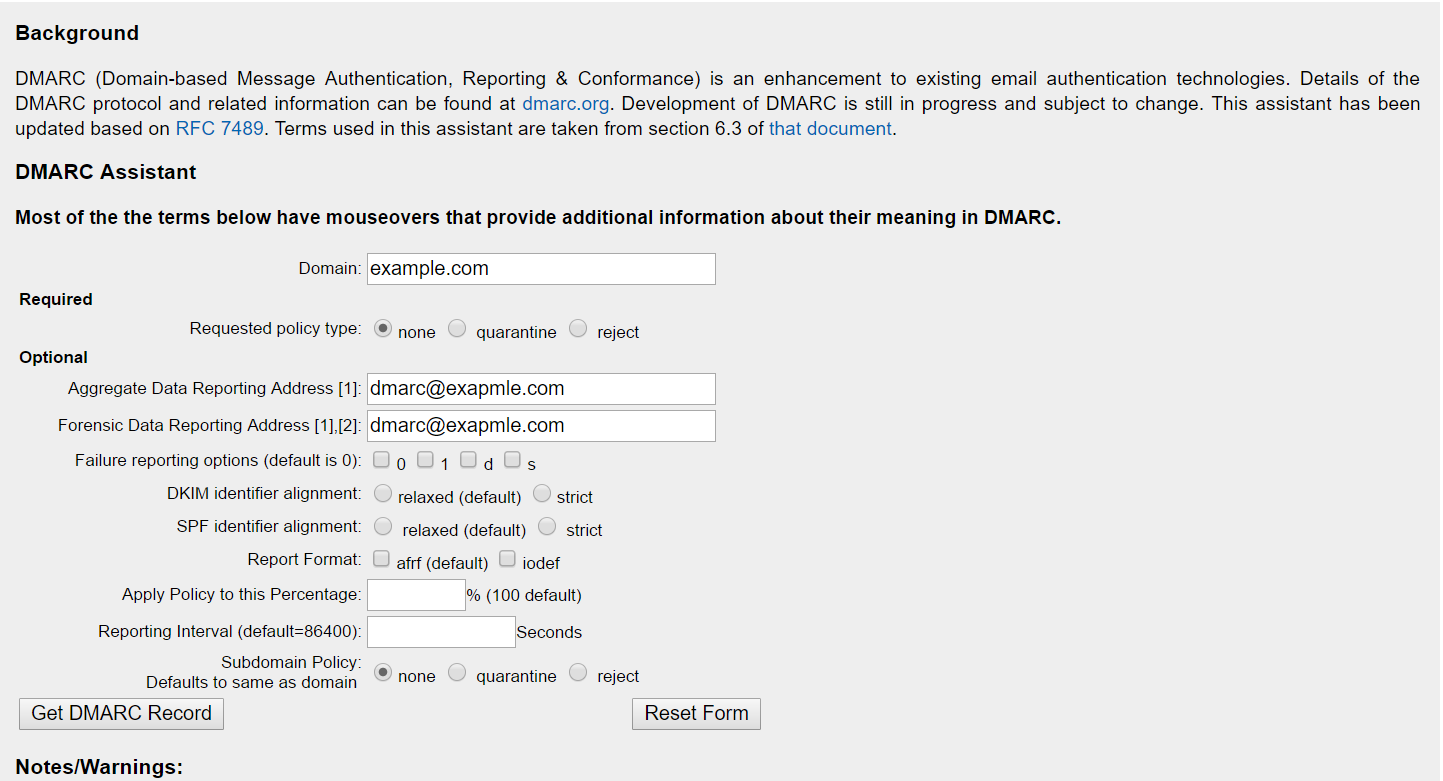

Сгенерировать автоматически на специальных сервисах, например Kitterman:

Готовая запись для dmarc@example.com выглядит так:

v=DMARC1; p=none; rua=dmarc@example.com; ruf=dmarc@example.com; sp=none

и означает, что эта она настроена для одного сервера (DMARC1), для почтового адреса rua=dmarc@example.com. Запись ruf= означает, что раз в сутки на адрес dmarc@example.com будет приходить XML- отчет.

Отчет содержит адрес отправителя (домен или IP) вместе с историей обработки писем: были ли они отправлены или не идентифицированы SPF или DKIM. Как правило, это очень длинный файл с обилием тегов. Но существуют инструменты, которые приводят его в понятный, даже для бабушек, вид. Их перечень постоянно обновляется на официальном сайте DMARC.

Сгенерированная запись хороша тем, что ее создание занимает сутки, в крайнем случае. Чаще всего – это пару часов. При этом автоматическое создание записи гарантирует, что в ней нет ошибок.

Прописать DMARC вручную, ориентируясь на стандарт IETF – RFC7489. Перед внедрением записи рекомендуем ее проверить на работоспособность.

После создания и проверки, дело за малым – разместить DMARC в DNS-записи сайта. К примеру, если строка сгенерирована автоматически, то запись в DNS для адреса dmarc@example.com имеет следующий вид:

_dmarc.example.com 14400 IN TXT “v=DMARC1; p=none; rua=dmarc@example.com; ruf=dmarc@example.com; sp=none”

DMARC – не панацея от мошенников. Но он заставляет их в поле «FROM» указывать домен, который отличается от оригинального, что облегчает обнаружение спама. Как почтовым провайдерам, так и самим отправителям. Через механизм отчетов бренды могут не только контролировать безопасность своего домена и отслеживать попытки мошенничества с рассылками, но и определять нарушителей.

Мы дали только базовую настройку DMARC, которая поможет поставить «первый уровень» защиты для одного домена и одного IP, с которого делаются рассылки. Напомним, чтобы настроить DMARC в сервисе Estismail - читайте инструкцию. Если у вас более 2-х IP, как у пользователей тарифа CLOUD, то рекомендуем обратиться в нашу техподдержку. Время это сэкономит точно :)

Безопасных рассылок и эффективных кампаний!